As abelhas são uma das criaturas mais fascinantes do reino animal. Basicamente, as abelhas são feitas para armazenar o doce mel em uma colmeia. Embora a colmeia em si seja a estrutura mais eficiente e uma verdadeira maravilha da engenharia, vamos nos concentrar na comunicação fascinante entre as abelhas, a organização e o acesso baseado em funções por enquanto.

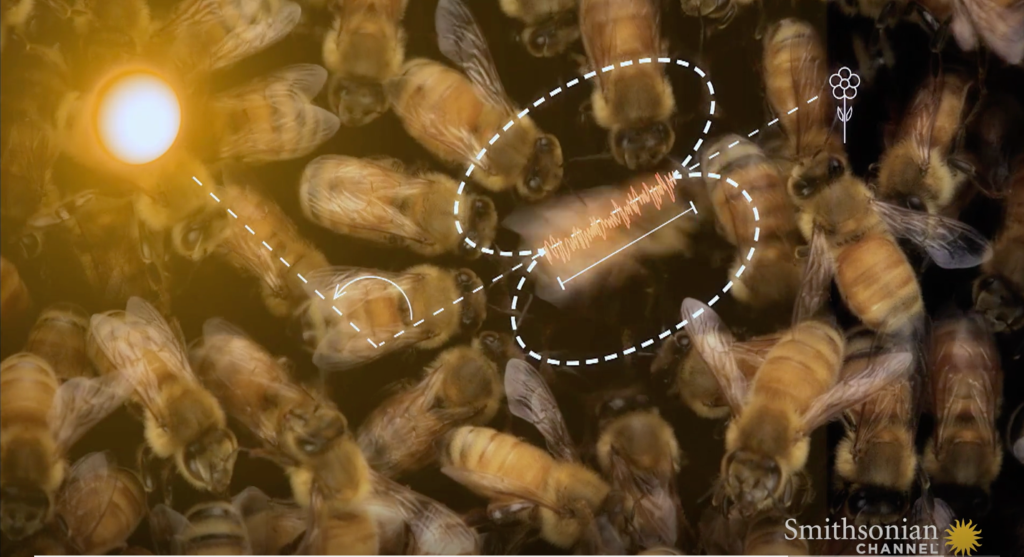

Ao longo de sua vida, as abelhas recebem vários papéis. Abelhas jovens, que tem entre 1-2 dias de vida recebem o papel de um aspirador de uma célula. Quando elas chegam a 10-12 dias de idade, recebem o papel de um construtor para criar cera de abelha para a construção de uma nova colmeia. Mais alguns dias depois, elas têm a oportunidade de ser uma abelha em busca de mel localizado nas flores. Outras são controladores de temperatura, enfermeiras e até mesmo da funerária. Cada abelha desempenha uma função específica em uma determinada época de sua carreira. As abelhas comunicam-se continuamente entre si para se manterem alinhadas. Por exemplo, a conversa sobre a busca de comida gira em torno de um código de movimento chamado dança do balanço. Os cientistas acreditam que a duração da dança do balanço identifica a distância da abelha da flor, e o ângulo em que ela dança descreve a direção da fonte. O mecanismo de comunicação é incrivelmente preciso porque as abelhas podem localizar a flor a vários quilômetros de distância usando esta instrução. Usando os mesmos movimentos de dança, as abelhas podem encontrar o caminho de casa.

Um tópico um tanto controverso que alguns cientistas discutem é que as abelhas em uma colmeia se identificam usando seus feromônios, que são influenciados pelo odor da colmeia. Se uma abelha externa tentar roubar mel e atacar a colmeia, o intruso será repelido pelas abelhas guardiãs. Porém, se uma abelha amiga entrar, ela poderá entrar e assumir o papel de uma das abelhas operárias. O acesso baseado em função, os mecanismos de comunicação avançadas, e o alto nível de organização é fascinante e tem muitos paralelos com uma rede de TI moderna.

Como faço para determinar se preciso desse recurso de acesso baseado em função para minha rede?

A utilização típica onde é necessária uma capacidade é o caso de um dormitório numa escola, ou um quarto de hotel onde um ponto de acesso (AP) é implantado por quarto. Cada sala geralmente tem sua própria impressora, máquina de jogos, MP3 player, dispositivo de streaming, luz conectada, relógio inteligente e assistente de alto-falante inteligente. Em um cenário de dormitório de ensino superior, imagine que esses dispositivos pertencem a um aluno. O aluno não quer que algum esperto invada sua rede e toque música alta ou imprima documentos diversos sem sua permissão. No entanto, se um amigo se aproxima, ele tem permissão para se conectar à sua rede sem acessar os recursos do quarto. Agora você vê a necessidade de uma segmentação de rede, conectividade e acesso baseado em função semelhante a uma colmeia.

Como esse recurso é implementado em minha rede?

Todos os dispositivos em uma sala são agrupados em uma lógica conceito chamado Private Client Grupo s (PCG s), que são criados com base na tecnologia de segurança patenteada Private Pre-Shared Key (PPSK) da Extreme Network. A segurança PPSK fornece credenciais de autenticação Wi-Fi exclusivas e visibilidade. A segurança PPSK permite que você forneça a vários grupos de usuários diferenciados políticas de acesso, mesmo com um único SSID e VLAN única. Mesmo quando seus dispositivos de Internet das Coisas (IoT) não suportam 802.1X, você pode atribuir a cada dispositivo credenciais de identidade exclusivas, fornecer visibilidade por dispositivo e, claro, criptografia de nível WPA2. Grupos de clientes privados podem vincular um PPSK ao endereço MAC de um AP âncora e podem ser usados para identificar os clientes associados, assim como os feromônios ajudam a identificar as abelhas da mesma colmeia.

Agora, o que acontece quando um amigo visita seu dormitório, eles são bloqueados de qualquer acesso à rede? Não, eles ainda têm suporte redirecionando para seu próprio grupo lógico. No entanto, o tráfego pertencente ao visitante é automaticamente redirecionado de volta via GRE ao AP âncora do AP em seu quarto. Não prometi comunicação sofisticada e mecanismo de localização semelhante ao das abelhas? Além disso, há uma opção de segmentação automática de PCG implementada por meio do recurso de firewall integrado do AP. Só porque o amigo está na sua sala não significa que ele tem permissão para acessar seus recursos. E mesmo que o visitante não seja membro do dormitório e não tenha PCG, ele ainda pode ter acesso à Internet. Ter Grupos de clientes privados é como o conceito de abelhas à deriva que visitam uma colmeia, um migrante amigável é bem- vindo, mas a abelha desobediente é repelida.

Assim como cada colmeia é única e construída para se ajustar ao espaço em que foi construída, as redes precisam ser adaptáveis para se adequar ao ambiente. O Cloud Config Groups ( CCG ) permite que um administrador configure grupos de dispositivos e use esses grupos para configurar atributos variáveis em dispositivos ou para impedir que dispositivos recebam esses atributos . Quer saber mais sobre CCG? Fale conosco.

Deixe um comentário